每日一pwn[ciscn_2019_n_8]

每日一pwn[ciscn_2019_n_8]

前言

有现成的后门函数,但是触发需要一定的条件,根据汇编函数的关系构造数据即可、

分析

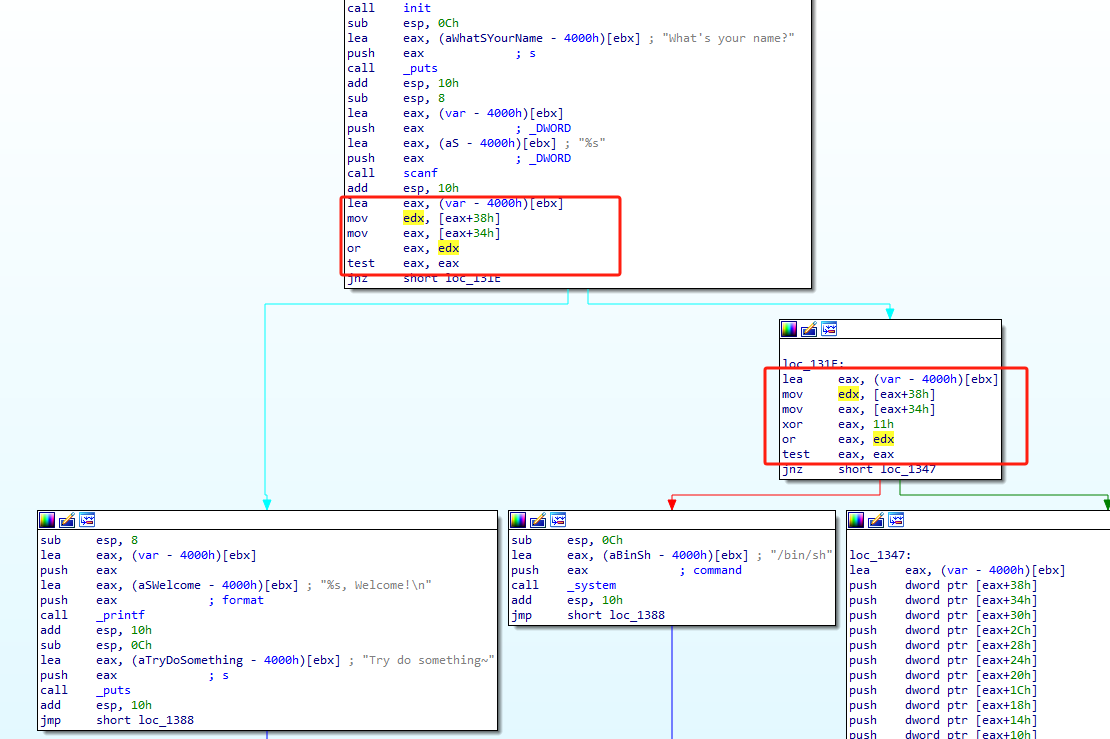

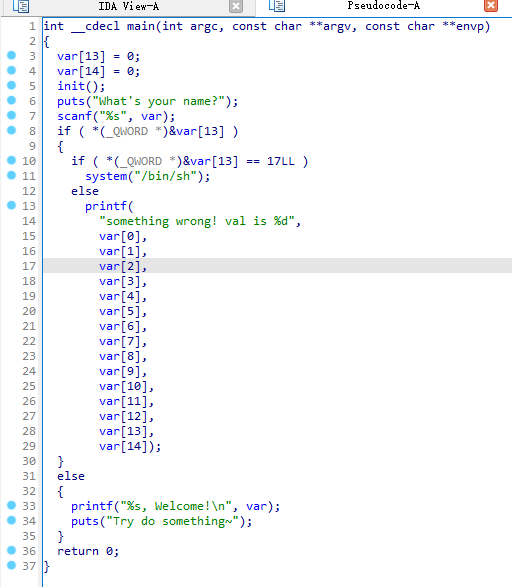

发现在scanf读入数据后,对读入的数据进行判断是否满足条件,如果满足即可触发后门函数,这也是一般的路由器会留的一些方便调试的后门类型

漏洞点

可以看到首先对第13个数据进行判断是不是非0,然后判断第13个数据是不是17,于是可以知道数据的第13*4=0x34的地方是0x11这数据即可绕过

EXP

1 | def exploit(): |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Daily Study!