一次APT攻击记录

一次APT攻击记录

前言

在做一次老师的项目的时候,需要研究linux系统的日志消息,于是去研究的时候发现定时任务日志有奇怪的动作,于是去看了一下对应文件的操作,发现是个恶意软件

/dev/shm

/dev/shm 是 Linux 和其他类 Unix 系统上的一个特殊目录,用于创建和存储共享内存。这个目录通常是一个临时文件系统,意味着它直接存储在 RAM 中,而不是磁盘上,这使得其中的数据访问速度非常快。共享内存可以被运行在同一系统上的多个程序访问和使用,常用于进程间通信(IPC)。

/dev/shm/.bin 看起来像是一个隐藏目录(因为它的名字以点开头),位于 /dev/shm 下。在 Linux 中,以点开头的文件或目录默认是隐藏的,不会在常规的目录列表中显示出来。关于 .bin 文件夹里面是什么,这取决于具体系统上的配置和使用情况:

- 临时文件或脚本:一些程序可能会将临时文件或脚本存储在

/dev/shm中,利用这个位置的高速访问特性。.bin目录可能用于存放这些临时性的二进制文件或脚本。 - 恶意软件:有时候,恶意软件可能会利用

/dev/shm来存放可执行文件或其他组件,因为这个位置默认不会持久化存储到硬盘上,重启后内容会丢失,这可以帮助恶意软件避免检测。.bin这样的隐藏目录可能被用来存储恶意组件。 - 特定应用的缓存或数据:一些应用程序可能会使用

/dev/shm作为存储高速缓存数据的位置,.bin目录可能正是这类用途。

如果你发现了 /dev/shm/.bin 这样的目录并对其内容感到好奇或不安,建议使用命令行工具检查其内容,例如使用 ls -la /dev/shm/.bin 查看目录中的文件。如果怀疑有恶意软件的存在,可以使用安全软件进行扫描或咨询专业的系统安全专家。

日志查看

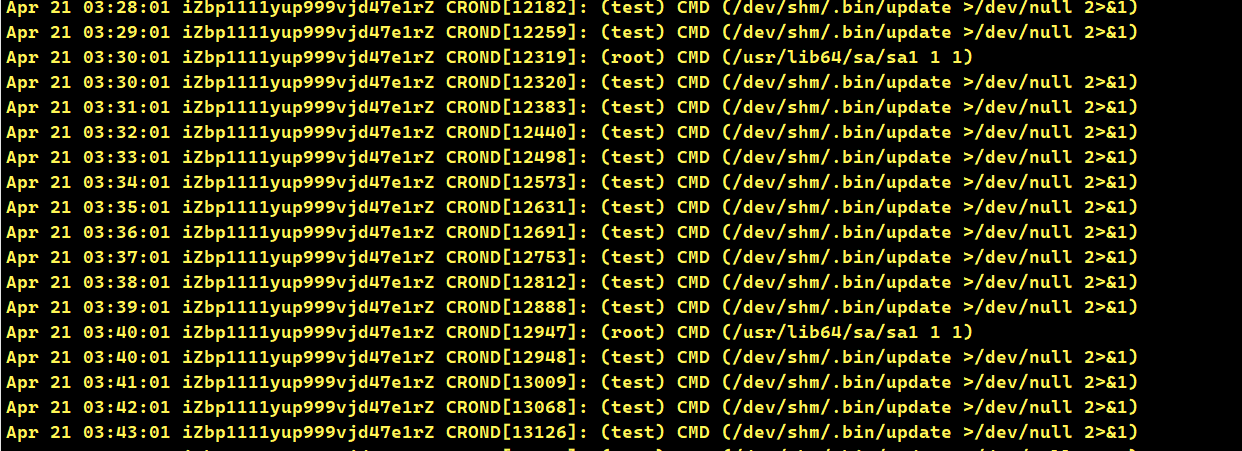

可以看看crond的日志,或者用 journalctl _COMM=bash看看执行了哪些命令

发现存在执行命令并把输出抛弃了,所以可能存在奇怪的东西,去查看一下还是隐藏的

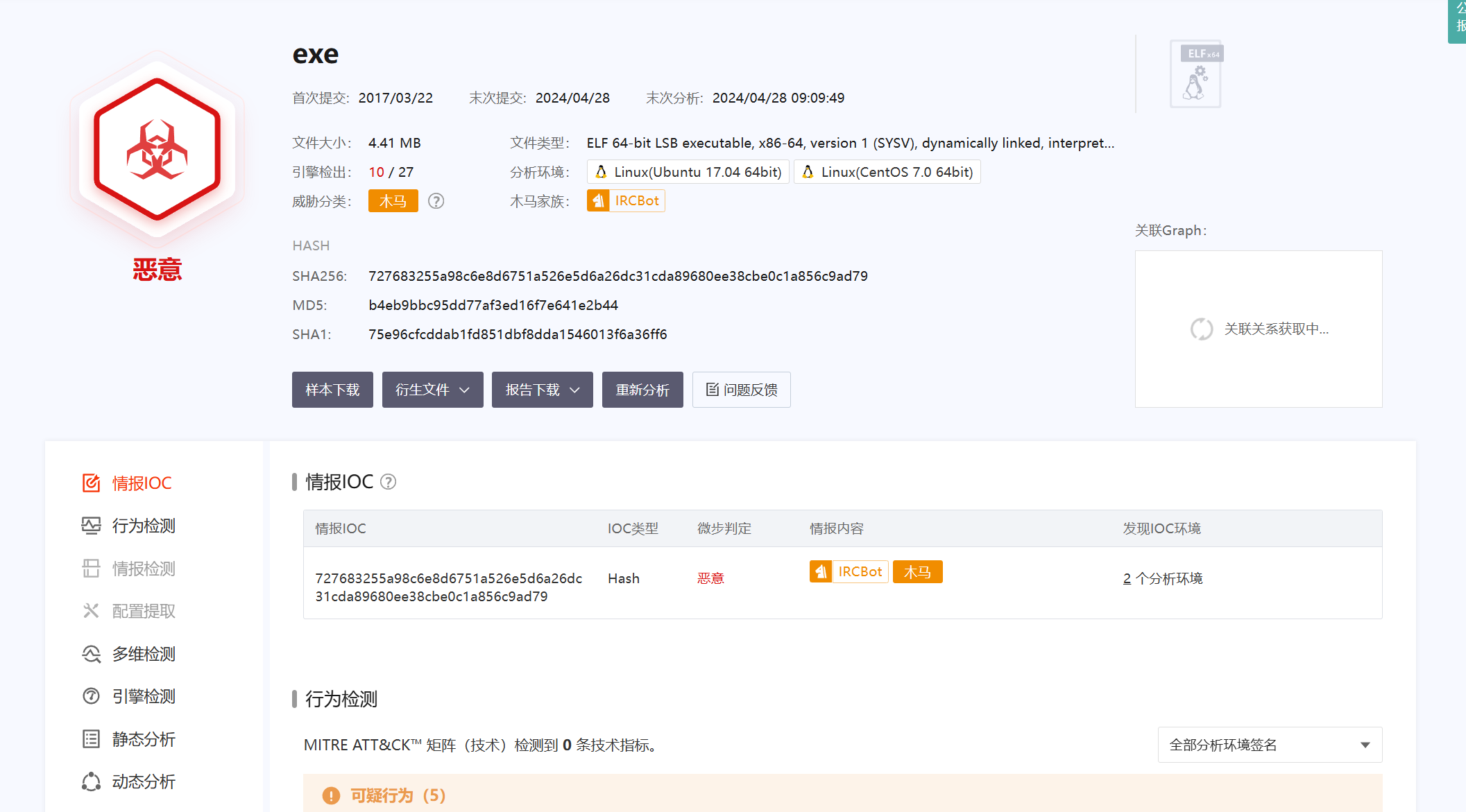

沙箱一跑可以知道是一个木马,不想分析了,杀了毒就没管了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Daily Study!